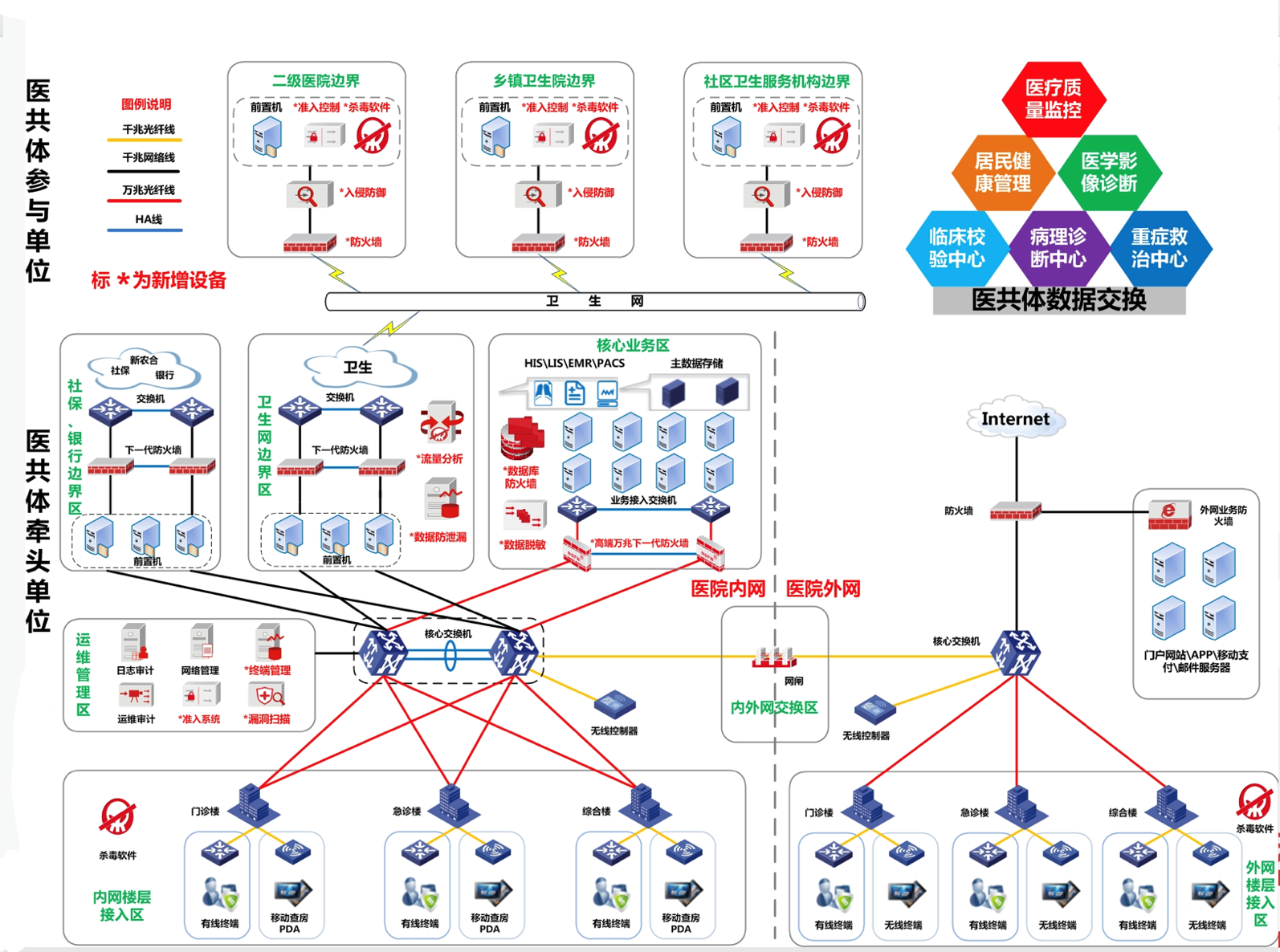

为有效规避医共体网络边界安全风险,本方案将结合《信息安全风险评估规范GBT 20984—2007》、《GBT 22239-2008 信息安全技术信息系统安全等级保护基本要求》与《关于开展医疗联合体建设试点工作的指导意见》,针对医共体中牵头三级医院与各个参与二级医院、乡镇卫生院以及社区卫生服务机构网络安全进行建设。

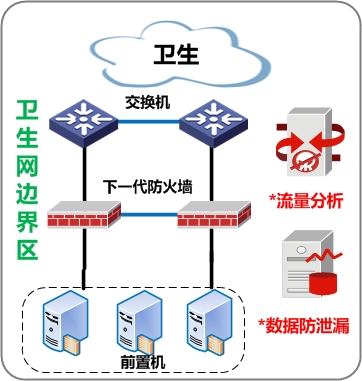

(一)流量分析系统

在XXX医院卫生网边界区部署一台流量分析系统,基于用户粒度的精细化行为分析,实现了医共体网络用户宏观共性特征的统计和单个用户微观个性特征的精确识别,为舆情分析、网络健康度分析等提供数据基础;对医共体单位流入网络流量实时监控与安全检测分析,及时发现数据异常情况,通过历史数据的回溯与对比,分析网络状态、安全状态、性能状态,预测未来流量趋势。

l 《等保2.0》合规性满足情况

第三级基本要求-安全通用要求-网络和通信安全-入侵防范

a) 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为;

b) 应在关键网络节点处检测和限制从内部发起的网络攻击行为;

c) 应采取技术措施对网络行为进行分析,实现对网络攻击特别是未知的新型网络攻击的检测和分析;

d) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

(二)数据防泄漏

在XXX医院卫生网边界区部署一台网络数据防泄漏系统,对进入医共体网络中的数据进行深度内容分析,可以对通过HTTP、FTP等协议上传的文件、发表的敏感言论进行实时检测,可以针对通过邮件发送的敏感内容如:敏感主题、敏感正文、敏感附件等进行检测,即以内容检测技术将通过网络传输的敏感内容进行识别和管理控制。

l 《网络安全法》合规性满足情况

第二十一条对数据安全作出明确说明:网络运营者(包含政府、医院、学校等)应当按照网络安全等级保护制度的要求,防止网络数据泄露或者被窃取、篡改,采取数据分类、重要数据备份和加密等措施。

(一)高端万兆下一代防火墙

在XXX医院核心业务区边界双机部署两台高端万兆下一代防火墙,满足后期医共体下级互联单位访问业务量以及网络安全性要求性高的要求,并根据二级医院、乡镇卫生院、社区医院等医共体互联业务系统特点,开放特定地址、特定端口、特定协议,实现医共体参与单位与三级医院内网系统、终端之间的逻辑隔离与访问控制,并且可以实现单向或双向控制,对一些高层协议实现较细粒的访问控制。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-结构安全(G3)

f) 应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段;

第三级基本要求-技术要求-网络安全-访问控制(G3)

b) 应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;

c) 应对进出网络的信息内容进行过滤,实现对应用层HTTP、FTP、TELNET、SMTP、POP3等协议命令级的控制;

d) 应在会话处于非活跃一定时间或会话结束后终止网络连接;

e) 应限制网络最大流量数及网络连接数;

f) 重要网段应采取技术手段防止地址欺骗;

(二)数据库防火墙

在XXX医院核心业务区部署一台数据库防火墙,防止医共体参与单位攻击与篡改数据库,实现主动、实时的数据库安全防护,具备黑白名单、高危操作风险识别、用户访问权限控制、数据库攻击检测、数据库状态监控、操作行为审计、综合报表等功能。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-安全审计(G3)

a) 应对网络系统中的网络设备运行状况、网络流量、用户行为等进行日志记录;

b) 审计记录应包括:事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

c) 应能够根据记录数据进行分析,并生成审计报表;

d) 应对审计记录进行保护,避免受到未预期的删除、修改或覆盖等。

第三级基本要求-技术要求-主机安全-安全审计(G3)

a) 审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户;

b) 审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件;

c) 审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等;

d) 应能够根据记录数据进行分析,并生成审计报表;

e) 应保护审计进程,避免受到未预期的中断;

f) 应保护审计记录,避免受到未预期的删除、修改或覆盖等。

第三级基本要求-技术要求-应用安全-安全审计(G3)

a) 应提供覆盖到每个用户的安全审计功能,对应用系统重要安全事件进行审计;

b) 应保证无法单独中断审计进程,无法删除、修改或覆盖审计记录;

c) 审计记录的内容至少应包括事件的日期、时间、发起者信息、类型、描述和结果等;

d) 应提供对审计记录数据进行统计、查询、分析及生成审计报表的功能。

(三)数据脱敏

在XXX医院核心业务区部署一台数据脱敏,综合了多项数据脱密技术和算法,在保证随机性的同时还能保留数据的原始特性以及参照完整性,从而大大降低在进行系统开发、系统测试、产品培训和大数据应用等情况下,提供的业务数据库中的隐私数据、敏感数据的泄密风险,并且也可满足正常的系统开发、系统测试、产品培训和大数据应用等场景下使用数据的要求。

(一)准入系统

在XXX医院运维管理区部署一台准入系统,医院终端入网时可根据不同的用户划分不同的网络区域,分配不同的网络访问权限,同时还可以对入网请求的终端进行合规性检查和评估,并根据客户制定的检查标准,对不满足条件的终端提供修复向导,以达到对终端接入网络的认证、检查、管控等效果,使得违规终端不能接入内部网络,实现接入必可信。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-边界完整检查(S3)

a) 应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断;

b) 应能够对内部网络用户私自联到外部网络的行为进行检查,准确定出位置,并对其进行有效阻断。

第三级基本要求-技术要求-主机安全-入侵防范(G3)

a) 应在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等;

b) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

第三级基本要求-技术要求-主机安全-资源控制(A3)

a) 应通过设定终端接入方式、网络地址范围等条件限制终端登录;

b) 应根据安全策略设置登录终端的操作超时锁定;

c) 应对重要服务器进行监视,包括监视服务器的CPU、硬盘、内存、网络等资源的使用情况;

d) 应限制单个用户对系统资源的最大或最小使用限度;

e) 应能够对系统的服务水平降低到预先规定的最小值进行检测和报警。

第三级基本要求-管理要求-系统运维管理-网络安全管理(G3)

a) 应保证所有与外部系统的连接均得到授权和批准;

b) 应依据安全策略允许或者拒绝便携式和移动式设备的网络接入;

c) 应定期检查违反规定拨号上网或其他违反网络安全策略的行为。

(二)终端管理系统

在XXX医院运维管理区部署一台终端管理系统,防止内网终端以及服务器通过非法外联、第三方介质感染病毒,实现补丁管理、存储介质(U盘等)管理、非法外联管理、风险管理和主动防范,实现有效防护和控制,降低风险,并指导持续改进和完善防护策略。

(三)漏洞扫描

在XXX医院运维管理区部署一台漏洞扫描系统,有效及时的发现漏洞,防止医共体外部网络攻击内部设备,定期的进行网络设备、操作系统、数据库、安全设备等漏洞安全检测,帮助消除安全隐患,尽可能早地发现安全漏洞并进行修补。

l 等级保护合规性满足情况

第三级基本要求-管理要求-安全管理制度-审核和检查(G3)

a) 安全管理员应负责定期进行安全检查,检查内容包括系统日常运行、系统漏洞和数据备份等情况;

b) 应由内部人员或上级单位定期进行全面安全检查,检查内容包括现有安全技术措施的有效性、安全配置与安全策略的一致性、安全管理制度的执行情况等;

c) 应制定安全检查表格实施安全检查,汇总安全检查数据,形成安全检查报告,并对安全检查结果进行通报;

d) 应制定安全审核和安全检查制度规范安全审核和安全检查工作,定期按照程序进行安全审核和安全检查活动。

第三级基本要求-管理要求-安全管理制度-网络安全管理(G3)

a) 应定期对网络系统进行漏洞扫描,对发现的网络系统安全漏洞进行及时的修补 。

第三级基本要求-管理要求-安全管理制度-系统安全管理(G3)

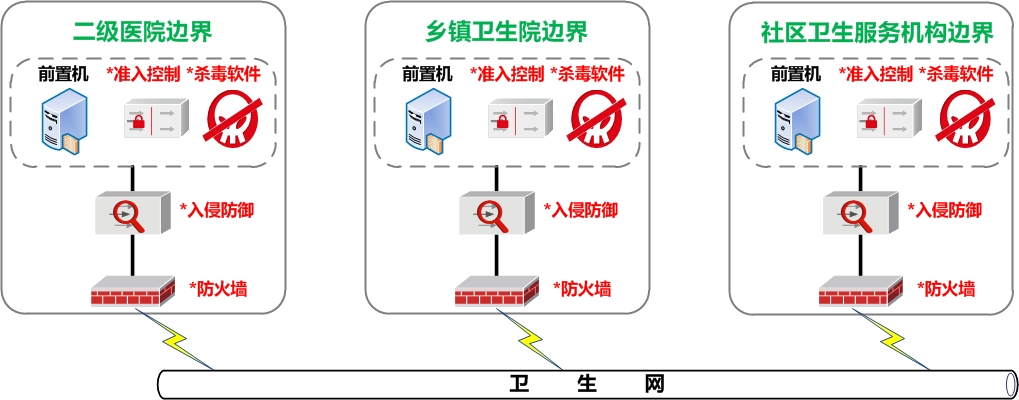

医共体参与医院(卫生院)网络安全建设

(一)防火墙

二级医院、乡镇卫生院、社区卫生服务机构信息化基础薄弱,网络安全建设滞后,建议在各单位连接卫生网边界部署一台防火墙,根据医共体互联业务系统特点,开放特定地址、特定端口、特定协议,实现与三级医院内网系统、终端之间的逻辑隔离与访问控制,并且可以实现单向或双向控制,对一些高层协议实现较细粒的访问控制。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-结构安全(G3)

f) 应避免将重要网段部署在网络边界处且直接连接外部信息系统,重要网段与其他网段之间采取可靠的技术隔离手段;

第三级基本要求-技术要求-网络安全-访问控制(G3)

b) 应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;

c) 应对进出网络的信息内容进行过滤,实现对应用层HTTP、FTP、TELNET、SMTP、POP3等协议命令级的控制;

d) 应在会话处于非活跃一定时间或会话结束后终止网络连接;

e) 应限制网络最大流量数及网络连接数;

f) 重要网段应采取技术手段防止地址欺骗;

(二)入侵防御

为了规避二级医院、乡镇卫生院、社区卫生服务机构与三级医院互联互通网络中的攻击流量,建议在各单位连接卫生网边界部署一台入侵防御,对医共体网络中的外部攻击和误操作进行实时检测和防御。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-入侵防范(G3):

b) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

第三级基本要求-技术要求-主机安全-入侵防范(G3):

a) 应能够检测到对重要服务器进行入侵的行为,能够记录入侵的源IP、攻击的类型、攻击的目的、攻击的时间,并在发生严重入侵事件时提供报警;

(三)准入控制

建议在二级医院、乡镇卫生院、社区卫生服务机构的网络中部署一台准入控制系统,医院终端入网时可根据不同的用户划分不同的网络区域,分配不同的网络访问权限,同时还可以对入网请求的终端进行合规性检查和评估,并根据客户制定的检查标准,对不满足条件的终端提供修复向导,以达到对终端接入网络的认证、检查、管控等效果,使得违规终端不能接入内部网络,实现接入必可信。

l 等级保护合规性满足情况

第三级基本要求-技术要求-网络安全-边界完整检查(S3)

a) 应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断;

b) 应能够对内部网络用户私自联到外部网络的行为进行检查,准确定出位置,并对其进行有效阻断。

第三级基本要求-技术要求-主机安全-入侵防范(G3)

a) 应在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP碎片攻击和网络蠕虫攻击等;

b) 当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

第三级基本要求-技术要求-主机安全-资源控制(A3)

a) 应通过设定终端接入方式、网络地址范围等条件限制终端登录;

b) 应根据安全策略设置登录终端的操作超时锁定;

c) 应对重要服务器进行监视,包括监视服务器的CPU、硬盘、内存、网络等资源的使用情况;

d) 应限制单个用户对系统资源的最大或最小使用限度;

e) 应能够对系统的服务水平降低到预先规定的最小值进行检测和报警。

第三级基本要求-管理要求-系统运维管理-网络安全管理(G3)

a) 应保证所有与外部系统的连接均得到授权和批准;

b) 应依据安全策略允许或者拒绝便携式和移动式设备的网络接入;

c) 应定期检查违反规定拨号上网或其他违反网络安全策略的行为。

(四)杀毒软件

二级医院、乡镇卫生院、社区卫生服务机构的电脑终端为医共体网络病毒主要来源,建议部署一套杀毒软件,对常规病毒进行防御。

l 等级保护合规性满足情况

第三级基本要求-技术要求-主机安全-恶意代码防范(G3)

a) 应安装防恶意代码软件,并及时更新防恶意代码软件版本和恶意代码库;

b) 主机防恶意代码产品应具有与网络防恶意代码产品不同的恶意代码库;

c) 应支持防恶意代码的统一管理。